Reversing/악성코드 분석

DOC 문서형 악성코드 2- trojan_EvilDoc-IcedID

git : https://github.com/synod2/DOC_Malware/trojan_EvilDoc-IcedID any.run 에서 수집한 악성코드 샘플을 가지고 분석을 진행하였음. 악성코드 이름 : trojan_EvilDoc-IcedID.doc MD5 : 4A88E83B325AA23DA1E4BFA90B4F7C34 doc용 vba script를 오피스를 실행하지 않고도 추출할 수 있는 도구를 사용해 스크립트를 추출 후 분석을 진행하였다. VBA 스크립트 추출 먼저 info 명령어를 실행하여 해당 문서의 정보를 파악해보면 OLE2 형식 파일이 아니기 떄문에 분석할수는 없지만, 오피스 2007 이상의 XML 포맷 파일임이 확인되어 inflate 명령어를 실행하라는 결과를 볼 수 있었다. (OLE 파일 ..

DOC 문서형 악성코드 1

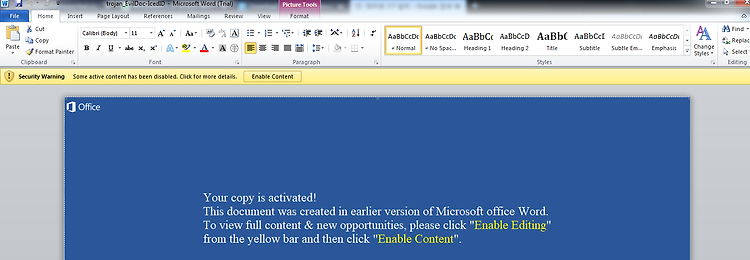

DOC 문서형 악성코드 .1 참고문 : https://blog.cystack.net/word-based-malware-attack/ 개요 문서형 악성코드 중 워드 기반 악성코드로, 워드 문서의 매크로 기능(Enable Content)을 사용할때 동작한다. 악성 워드파일 열람 - 매크로 실행 악성코드 DROP DROP된 악성코드 실행 word 악성코드의 경우 주로 위와 같은 형태로 동작하는데, 순서에 따라 구분해서 분석을 진행하였다. 환경 windows 7 Pro - service pack 2 office 2010 1. 워드파일 매크로 실행 test.doc 파일을 실행하면 아래와 같은 이미지가 나온다 무슨 말인지는 하나도 알아들을수가 없지만, 워드상에서 매크로를 차단하고 Enable Content를 할껀지..